من بينها مصر والمملكة العربية السعودية :

هجمات إلكترونية خفيّة تستهدف الشركات في 40 دولة

اكتشف خبراء كاسبرسكي لاب مؤخراً سلسلة من الهجمات الموجهة الخفيّة التي تستخدمالبرامج النظامية فقط: مثل برامج اختبار الاختراق المنتشرة على نطاق، بالإضافة إلى إطار (PowerShell) لأتمتة المهام في برنامج "ويندوز"مندون إيداع أي ملفات خبيثة في القرص الصلب، بل إنها تختبئ وتتمركز في الذاكرة.وهذا النهج الموحد يساعد المجرمين على تجنب اكتشافهم عن طريق تكنولوجيات (Whitelisting) وإرباك المحققين من خلال عدم ترك أثر لأي برمجيات أو ملحقات خبيثة للاستدلال بها. ويبقى المهاجمون قابعون هناك لمدة طويلة حتى يتمكنوا من جمع معلومات كافية قبل أن تتم إزالةآثارهم من النظام عند أول عملية إعادة تشغيل لجهاز الضحية.

في نهاية العام 2016، تواصلت بنوك من رابطة الدول المستقلة مع خبراء كاسبرسكي لاب لتبلغهم بأنها قد وجدت برنامج اختبارالاختراق المعروف باسم (Meterpreter) والذي غالبا ما يستخدم حالياً لأغراض خبيثة، في ذاكرة خوادمها، مع أنه من غير المفترض أن يكون هناك. وتوصلت كاسبرسكي لاب إلى أن شيفرة (Meterpreter) كانت مدمجة مع عدد من نسخ (PowerShell) وغيرها من الملحقات. وتم تطوير الأدوات الموحدةلتتحول إلى شيفرة خبيثةقادرة على التخفي في كواليس الذاكرة ولتقوم خلسة بجمع كلمات المرور من إداريي النظام، بحيث يمكن للمهاجمين التحكم عن بعد بأنظمة الضحية. ويبدو أن الهدف النهائي من تلك الهجمات هو اختراق العمليات المالية.

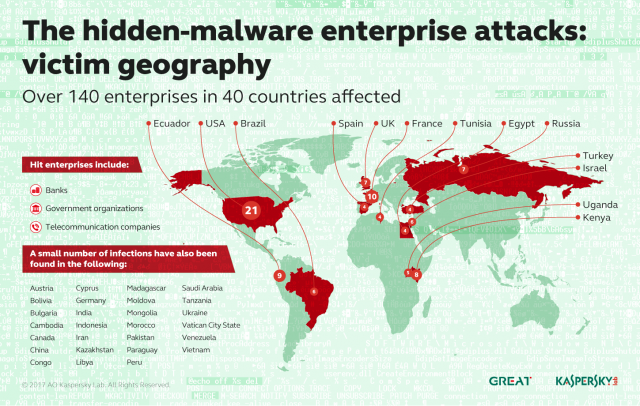

وقد صرحت كاسبرسكي لاب منذ ذلك الحين بأن هذه الهجمات تحدث على نطاق واسع: حيث ضربتأكثر من 140 من شبكات الشركات ضمن نطاق من قطاعات الأعمال، وتركزت مواقع معظم الضحايا في الولايات المتحدة الأمريكية وفرنسا والإكوادور وكينيا والمملكة المتحدة وروسيا.

ــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــاالتوزع الجغرافي للمؤسسات التي تمت مهاجمتها.

إجمالي عدد الإصابات المسجلة في 40 دولة.

من غير المعروف من يقف وراء هذه الهجمات. إن استخدام البرمجيات المفتوحة المصدر المحتوية على ثغرات أمنية وبرامج ويندوز شائعة الاستخدام والنطاقات المجهولة يجعل من المستحيل تقريبا تحديد الجهات المسؤولة عن الهجمات، أو معرفة ما إذا كانت عصابة فردية أو مجموعة عصابات تشترك في استخدام الأدوات ذاتها. من العصابات المعروفة التي تتبع أساليب متشابهة إلى حد بعيد، عصابة (GCMAN) وعصابة (Carbanak).

وهذه الأدوات أيضا تجعل من الصعب الكشف عن تفاصيل أي هجوم. إن الإجراء الاعتيادي الذي يقوم به أي محقق أثناء مرحلة الاستجابة لحالات الاختراق الأمني يتمثل في فحص الآثار والعينات التي يتركها المهاجمون خلفهم في الشبكة.وفي حين أن البيانات المخزنة في القرص الصلب قد تبقى متوفرة لمدة عام كامل بعد أي حالة اختراق، تتم إزالة كافة البرمجيات الخبيثة المتخفية في الذاكرة عند أول عملية إعادة تشغيل لجهاز الكمبيوتر. لحسن الحظ، في تلكالحالة، تمكن الخبراء من اكتشافها في الوقت المناسب.

وصرح سيرجي غولوفانوف، الباحث الأمني الرئيسي في كاسبرسكي لاب بالقول، "إن إصرار المهاجمين على إخفاء نشاطهم، وجعل عملية التتبع والاستجابة للحالات الطارئة أكثر صعوبة، وهو ما يفسر أحدث اتجاهات البرمجيات الخبيثة المضادة لتقنيات التحليل الجنائي والمرتكزة في الذاكرة. وهذا ما يجعل الاعتماد على الأدلة الجنائيةالمجمّعة من الذاكرة غاية في الأهمية لتحليل البرمجية الخبيثة ومهامها التخريبية.وفي هذه الحالات المحددة، أظهر المهاجمون، من خلال استخدام كافة التقنيات المتاحة والمضادة للأدلة الجنائية، كيف أنه لاحاجة لاستخدام أي ملفات خبيثة لتسريب بيانات من أي شبكة بشكل ناجح، وكيف أن استخدام المصادر الخدمية النظامية والمتاحة للجميع يجعل تحديد الجهات التي تقف وراء تلك الهجمات أمراً شبه مستحيل."

لايزال المهاجمون في أوج نشاطهم، ولذلك من المهم أن نعرف بأن الكشف عن هذا النوع من الهجمات لن يكون ممكناً إلا في ذاكرة الوصول العشوائي والشبكة وسجل المعالج، وبأنه، في مثل هذه الحالات، لن يكون لاستخدام أنظمة (Yara) الصارمة القائمة على فحص الملفات الخبيثة أي فائدة تذكر.

خلال قمة"Security Analyst Summit" الذي ستعقد خلال الفترة من 2-6 أبريل 2017، سيقوم سيرغي غولوفانوف وإيجور سومينكوف باستعراض تفاصيل وافية حول الجزء الثاني من الهجوم الذي يبيّن كيفية قيام المهاجمين باستخدام تكتيكات غير مسبوقة لسحب الأموال من أجهزة الصراف الآلي.

اكتشفت منتجات كاسبرسكي لاب بنجاح هجمات لعصابات إلكترونية تستخدم نفس التكتيكات والتقنيات والخطوات. يتوفر المزيد من المعلومات حول هذه الحالة وأنظمة (Yara) الصارمة للتحليلات الاستباقية عبر المدونة المنشورة في موقع: Securelist.com كما تم تزويد العملاء الأعضاء في (Kaspersky Intelligence Services) بكافة التفاصيل التقنية، بما فيها نتائج مؤشرات الاختراق.

إن التصدي للهجمات التي تشنها عصابات إلكترونية من أمثال (GCMAN) أو (Carbanak) تتطلب جملة من المهارات المحددة التي يتمتع بها مختصو الأمن المسؤولون عن حراسة وحماية الشركات المستهدفة. وخلال قمة "Security Analysis Summit 2017"سيقيم عدد من نخبة خبراء الأمن المرموقين دورات تدريبية حصرية حول الأمن الإلكتروني، صممت لمساعدة المختصين في هذا المجال على تتبع الهجمات الموجهة المتطورة.بإمكانكم تقديم طلب للتدرب على مهارات "التصدي للهجمات الموجهة باستخدام أنظمة (Yara) الصارمة" هنا. بإمكانكم تقديم طلب للتدرب على الهندسة العكسية للبرمجيات الخبيثة.

.jpeg)

.jpeg)